Prova altre porte TCP e UDP che potrebbero essere state dimenticate, come Telnet e diverse porte UDP che sono state lasciate aperte per i giochi in LAN. Una porta 22 aperta di solito è la prova che un servizio SSH (secure shell) è in esecuzione sulla destinazione, che a volte può essere violato con la forza bruta.

Agli utenti viene spesso consigliato di utilizzare password complesse, quindi la forza bruta può richiedere molto tempo. Ma ci sono stati miglioramenti significativi nelle tecniche di forza bruta. La maggior parte degli algoritmi di hashing sono deboli e puoi migliorare notevolmente la velocità di cracking sfruttando questi punti deboli (come dividere l`algoritmo MD5 in 1/4, che migliora notevolmente la velocità). Le tecnologie più recenti utilizzano la scheda grafica come processore aggiuntivo ed è migliaia di volte più veloce. Puoi anche utilizzare Rainbow Tables per decifrare le password il più velocemente possibile. Nota che decifrare una password è una buona tecnica solo se hai già l`hash della password. Provare ogni possibile password mentre si tenta di accedere a una macchina remota non è una buona idea, poiché viene facilmente rilevata dai sistemi di intrusione, ingombra i registri dei sistemi e può costare anni. Puoi anche assicurarti di avere un tablet rootato, su cui installare una scansione TCP, dopodiché un segnale lo carica sul sito sicuro. Successivamente, l`indirizzo IP verrà aperto e la password apparirà sul tuo proxy. Spesso è molto più facile trovare un altro modo per entrare in un sistema che utilizza il cracking delle password.

Le informazioni vitali più importanti saranno protette e avrai bisogno di un certo livello di accesso per accedervi. Per visualizzare tutti i file su un computer sono necessari i privilegi di superutente: un account utente con gli stessi diritti dell`utente root nei sistemi operativi Linux e BSD. Per i router, questo è l`account "admin" per impostazione predefinita (a meno che non venga modificato). In Windows, questo è l`account amministratore. Accedere a una connessione non significa avere accesso ovunque. Solo un superutente, l`account amministratore o l`account root possono eseguire questa operazione.

Nei sistemi simili a Unix ciò accadrà se il software con problemi ha impostato il bit setuid in modo che il programma venga eseguito come un altro utente (ad esempio il superutente). Puoi farlo solo se scrivi o trovi un programma non protetto che puoi eseguire sul loro computer.

A meno che tu non sia un esperto o un hacker professionista, l`utilizzo di queste tecniche su un noto computer aziendale o governativo è fonte di problemi. Ci sono persone che hanno molte più conoscenze di te e la cui professione è proteggere questi sistemi. Una volta che ti prendono, potrebbero seguire gli intrusi per raccogliere prove incriminanti prima di intraprendere un`azione legale. Ciò significa che potresti pensare di avere libero accesso dopo aver violato un sistema, quando in realtà sei osservato e puoi essere fermato in qualsiasi momento. Gli hacker sono le persone che hanno creato Internet, creato Linux e lavorano su software open source. Si consiglia di studiare bene l`hacking in quanto la professione è molto rispettata e richiede molte conoscenze professionali per poter fare qualcosa di interessante in un ambiente reale. Tieni presente che se il tuo obiettivo non fa del suo meglio per tenerti fuori, non guarirai mai. Ovviamente non dovresti diventare arrogante e pensare di essere il migliore che ci sia. Fai di questo il tuo obiettivo: devi migliorare sempre di più. Ogni giorno in cui non hai imparato qualcosa di nuovo è un giorno sprecato. tu sei ciò che conta. Sii il migliore comunque. Non lavorare a metà, devi andare fino in fondo. Come direbbe Yoda: "Fallo o non farlo. Non c`è prova." Sebbene sia positivo che ci siano modi legali e sicuri per esercitare, la dura verità è che non diventerai davvero bravo se non intraprendi azioni potenzialmente illegali. Non puoi davvero diventare qualcuno in questo campo se non cerchi problemi reali su sistemi reali, con il rischio reale di farti beccare. Tienilo a mente. Ricorda, l`hacking non consiste nell`irrompere nei computer, nell`ottenere un lavoro ben pagato, nella vendita di exploit al mercato nero e nell`aiutare a entrare in macchine sicure. Tu sei qui non per aiutare l`amministratore nel suo compito. sei qui per il meglio diventare. Leggi libri sulle reti TCP/IP. C`è una grande differenza tra un hacker e un cracker. Un cracker è motivato dal male (principalmente denaro), mentre gli hacker cercano di infilarsi informazioni e acquisire conoscenze esplorando, eludendo la sicurezza in qualsiasi modo, qualcosa che potrebbe non essere sempre legale.

Hacking

Contenuto

All`inizio, nei "bei tempi andati", l`hacking veniva utilizzato principalmente per saperne di più sui sistemi e le TIC in generale. Più recentemente, l`hacking ha assunto una connotazione più oscura, grazie ad alcuni cattivi nei film. Molte aziende assumono hacker per testare i punti di forza e di debolezza dei loro sistemi. Questi hacker sanno quando fermarsi e la fiducia positiva che creano gli fa guadagnare uno stipendio generoso. Se sei pronto per immergerti e padroneggiare quest`arte, condivideremo alcuni suggerimenti per iniziare!

Passi

Parte 1 di 2: prima di iniziare a hackerare

1. Impara un linguaggio di programmazione. Non dovresti limitarti a una certa lingua, ma ci sono una serie di linee guida.

- C è il linguaggio con cui Unix è costruito. Ti insegna (oltre a assemblaggio) qualcosa di molto importante nell`hacking: come funziona la memoria del computer.

- Python o Ruby sono linguaggi di scripting ad alte prestazioni che possono essere utilizzati per automatizzare varie attività.

- Anche Perl è una buona scelta, mentre vale la pena imparare PHP poiché la maggior parte delle applicazioni web lo utilizza.

- Lo scripting Bash è un must. È necessario per manipolare facilmente i sistemi Unix/Linux, scrivendo script che fanno la maggior parte del lavoro per te.

- Linguaggio assembly o assemblaggio è qualcosa che dovresti sapere. È la lingua predefinita che il tuo processore comprende e ne esistono diverse varianti. Alla fine, tutti i programmi vengono eventualmente interpretati come assembly. Non puoi effettivamente usare un programma se non conosci l`assembly.

2. Sapere qual è il tuo obiettivo. La procedura per la raccolta delle informazioni è nota come `enumerazione`. Più sai in anticipo, meno sorprese incontrerai.

Parte 2 di 2: Hacking

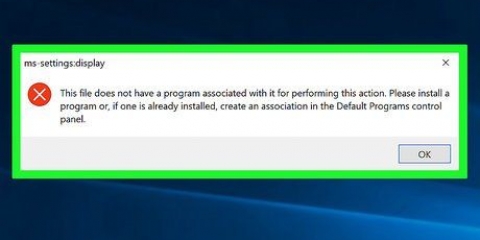

1. Utilizzare un terminale *nix per i comandi. Di Cigwin puoi emulare un *nix in Windows. Nmap particolarmente usato WinPCap per funzionare in Windows e non necessita di Cygwin. Tuttavia, Nmap non funziona nei sistemi Windows, a causa della mancanza di socket grezzi. Considera anche l`utilizzo di Linux o BSD poiché sono più flessibili. La maggior parte delle distribuzioni Linux viene fornita con molti strumenti utili .

2. Per prima cosa assicurati che la tua macchina sia al sicuro. Assicurati di aver compreso tutte le solite tecniche per proteggerti. Inizia con le basi: assicurati di avere l`autorizzazione per attaccare il tuo obiettivo: attacca la tua rete, chiedi il permesso per iscritto o crea il tuo ambiente di test con macchine virtuali. Attaccare qualsiasi sistema, indipendentemente dal contenuto, è illegale e ti metterà sicuramente nei guai.

3. Metti alla prova il tuo obiettivo. Puoi accedere al sistema esterno? Sebbene tu de funzione ping (la maggior parte dei sistemi operativi li ha) per verificare se il target è attivo, non puoi sempre fidarti dei risultati: dipende dal protocollo ICMP, che può essere facilmente disattivato da amministratori di sistema paranoici.

4. Identificare il sistema operativo (OS). Esegui una scansione delle porte e prova pOf o nmap per eseguire una scansione delle porte. Questo ti darà una panoramica delle porte aperte sulla macchina, sul sistema operativo e può anche dirti quale firewall o router viene utilizzato in modo da poter creare un piano d`azione. Puoi abilitare il rilevamento del sistema operativo usando il parametro -O in nmap.

5. Trova un percorso o una porta aperta nel sistema. Le porte comuni come FTP (21) e HTTP (80) sono spesso ben protette e possono essere vulnerabili solo a exploit che devono ancora essere scoperti.

6. Crack la password o la procedura di autenticazione. Esistono diversi metodi per decifrare una password, inclusa la forza bruta. La forza bruta scatenata su una password è un tentativo di trovare ogni possibile password, da una libreria esistente di software di forza bruta

7. Assicurati di disporre dei privilegi di superutente. Prova a ottenere i privilegi di root se la tua destinazione è una macchina *nix o i privilegi di amministratore se stai cercando di entrare in un sistema Windows.

8. Usa vari trucchi. Spesso, ottenere lo stato di superutente richiede l`uso di tattiche di creazione di un "buffer overflow", che può causare il dump della memoria e consentire di iniettare codice o eseguire un`attività a un livello superiore rispetto a prima di avere normalmente accesso a.

9. Crea una backdoor. Dopo aver preso il pieno controllo del sistema, è una buona idea assicurarsi di poter tornare. Puoi farlo creando una "backdoor" in un importante servizio di sistema, come il server SSH. Tuttavia, è possibile che la backdoor venga rimossa durante un prossimo aggiornamento del sistema. Un hacker davvero esperto farebbe il backdoor del compilatore stesso in modo che qualsiasi software compilato possa diventare un potenziale modo per tornare indietro.

10. Copri le tue tracce. Non far sapere agli amministratori di sistema che il loro sistema è stato compromesso. Non modificare il sito Web (se esiste) e non creare più file di quelli di cui hai veramente bisogno. Non creare nuovi utenti. Agisci il più velocemente possibile. Se hai patchato un server come un SSHD, assicurati che la tua password sia inclusa nel codice. Se qualcuno tenta di accedere con quella password, il server dovrebbe consentirgli l`accesso, ma di certo non dovrebbe contenere dati critici.

Consigli

Avvertenze

- Anche se potresti aver sentito dire diversamente, è meglio non aiutare le persone a modificare programmi o sistemi. Questo è considerato particolarmente fragile e potrebbe comportare la tua rimozione dalle comunità di hacker. Se riveli un exploit privato che qualcuno ha trovato, può diventare tuo nemico. E quello probabilmente è meglio di te.

- Non farlo mai solo per divertimento. Ricorda che non è un gioco da hackerare in una rete, ma un potente strumento per cambiare il mondo. Non perdere tempo con comportamenti infantili.

- Fai attenzione a cosa stai per hackerare. Non si sa mai se è qualcosa del governo.

- Fai molta attenzione se pensi di aver trovato una crepa davvero facile o un difetto notevole in una sicurezza. Una guardia di sicurezza professionale potrebbe cercare di ingannarti o vasetto di miele per aprirti.

- Non eliminare interi file di registro, elimina semplicemente le modifiche incriminanti al file. Esiste un backup del file di registro? E se cercassero le differenze e trovassero esattamente ciò che hai cancellato? Pensa sempre attentamente alle tue azioni. è meglio eliminare le righe arbitrarie dal file di registro, incluso il tuo.

- Se non sei veramente sicuro delle tue capacità, è meglio non irrompere in reti di aziende, governi o difesa. Anche se hanno una sicurezza debole, hanno molti soldi e risorse per rintracciarti e arrestarti. Se trovi un buco in una rete del genere, è meglio lasciare a un hacker esperto e affidabile che può fare qualcosa di buono con queste informazioni.

- L`uso improprio di queste informazioni può essere un reato sia a livello nazionale che internazionale. Questo articolo è informativo e dovrebbe essere utilizzato solo per scopi etici e non illegali.

- L`hacking non richiesto nel sistema di qualcun altro è illegale, quindi non farlo senza l`espresso consenso del proprietario del sistema che stai cercando di hackerare.

Necessità

- Un (veloce) PC o laptop con una connessione a Internet.

- Un proxy (opzionale)

- Uno scanner IP

Articoli sull'argomento "Hacking"

Condividi sui social network:

Popolare