Un sito affidabile con elenchi di password raccolti è https://github.com/danielmiessler/SecLists/tree/master/Passwords. Provare le password a mano può richiedere molto tempo, ma non fa male provare alcune volte prima di raggiungere pistole più pesanti.

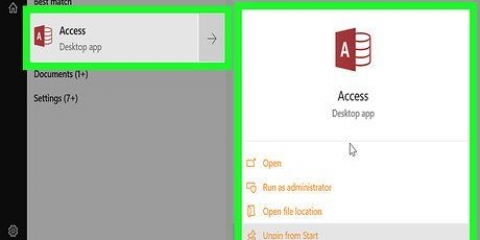

Strumenti come DBPwAudit (per Oracle, MySQL, MS-SQL e DB2) e Access Passview (per MS Access) sono popolari strumenti di ricerca delle password che possono essere eseguiti sulla maggior parte dei database. Puoi anche cercare online strumenti per password più recenti specifici per il tuo database. Ad esempio, cerca Se hai un account sul server che ospita il database, puoi usare un hash cracker come John the Ripper contro il file della password del database. La posizione del file hash dipende dal database. Scarica solo da siti attendibili. Fai ricerche approfondite sugli strumenti prima di usarli.

Un altro sito con exploit è www.exploit-db.com. Vai al loro sito Web e fai clic sul collegamento Cerca, quindi cerca il tipo di database che desideri hackerare (ad es. "oracle"). Digita il codice Captcha nell`apposito campo e premi il pulsante appropriato per effettuare la ricerca. Assicurati di ricercare tutti gli exploit che intendi provare in modo da sapere cosa fare nel caso in cui potenziali problemi vengano alla luce.

Proteggi sempre i dati sensibili dietro un firewall. Assicurati di proteggere con password le tue reti wireless in modo che i warriver non possano utilizzare la tua rete domestica per eseguire exploit. Trova altri hacker e chiedi loro suggerimenti. A volte la migliore conoscenza dell`hacking viene conservata al di fuori della rete Internet pubblica.

Hackerare un database

Contenuto

Il modo migliore per assicurarti che il tuo database sia protetto dagli hacker è pensare come un hacker. Se fossi un hacker, che tipo di informazioni cercheresti? Come proveresti a ottenerlo? Esistono numerosi tipi di database e molti modi diversi per hackerarli, ma la maggior parte degli hacker tenterà di decifrare la password dell`amministratore del database o sfruttare una vulnerabilità nota di un database. Se hai dimestichezza con le istruzioni SQL e conosci le basi dei database, puoi hackerare un database.

Passi

Metodo 1 di 3: utilizzo di un`iniezione SQL

1. Scopri se il database è vulnerabile. Dovrai essere a tuo agio con le istruzioni del database per utilizzare questo metodo. Nel tuo browser, apri la schermata di accesso al database e digita a ` (virgoletta singola) nel campo destinato al nome utente. Clicca su `Accedi`. Se viene visualizzato un messaggio di errore che dice qualcosa come "Eccezione SQL: stringa tra virgolette non terminata correttamente" o "carattere non valido", il database è vulnerabile alle iniezioni SQL.

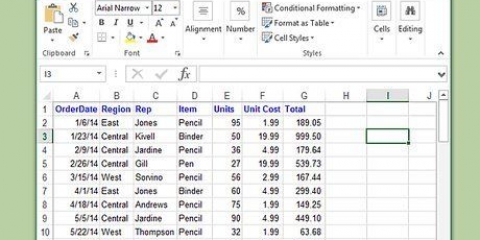

2. Determina il numero di colonne. Torna alla pagina di accesso al database (o qualsiasi URL che termini con `id=` o `catid=`) e fai clic nel campo dell`indirizzo del browser. Dopo l`URL, premi la barra spaziatrice e digita

ordina entro 1, dopo di che fai clic ↵ Invio Premere. Aumentare il numero a 2 e premere ↵ Entra. Continua a farlo finché non ricevi un errore. Il numero effettivo di colonne è il numero immesso per il numero che ha restituito il messaggio di errore.

3. Scopri quali colonne accettano query. Alla fine dell`URL nella barra degli indirizzi, cambia il

gatto=1 o id=1 in catid=-1 o id=-1. Premi la barra spaziatrice e digita unione seleziona 1,2,3,4,5,6 (se ci sono 6 colonne). I numeri devono salire fino al numero totale di colonne e ciascuna deve essere separata da una virgola. premere ↵ Entra e vedrai i numeri di ogni colonna che accetta una query.

4. Iniettare le istruzioni SQL nella colonna. Ad esempio, se vuoi conoscere l`utente corrente e inserire la colonna 2, elimina tutto dopo id=1 nell`URL e premi la barra spaziatrice. Quindi digita

union select 1,concat(utente()),3,4,5,6--. premere ↵ Entra e vedrai il nome dell`utente del database corrente sullo schermo. Utilizzare qualsiasi istruzione SQL di cui si desidera recuperare informazioni, come elenchi di nomi utente e password da decifrare.Metodo 2 di 3: decifrare una password radice del database

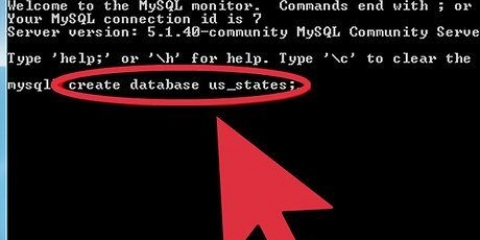

1. Prova ad accedere come root o amministratore con la password predefinita. Alcuni database non hanno una password di amministratore (admin) per impostazione predefinita, quindi potresti essere in grado di accedere lasciando vuoto il campo della password. Alcuni altri hanno password predefinite che possono essere facilmente trovate cercando nei forum di assistenza del database.

2. Prova password comuni. Se l`amministratore ha protetto con password l`account (situazione probabile), prova le comuni combinazioni nome utente/password. Alcuni hacker pubblicano elenchi online di password che hanno violato utilizzando strumenti di ricerca. Prova alcune diverse combinazioni di nome utente e password.

3. Utilizzare un software di ricerca password. Puoi utilizzare vari strumenti per provare migliaia di parole del dizionario e combinazioni di lettere/numeri/simboli con la forza bruta fino a quando la password non viene decifrata.

strumento di controllo password Oracle db se vuoi hackerare un database Oracle.Metodo 3 di 3: eseguire exploit del database

1. Trova un exploit da eseguire. Sectools.org ha mantenuto un catalogo di programmi di sicurezza (compresi gli exploit) per oltre un decennio. I loro strumenti sono affidabili e utilizzati dagli amministratori di sistema di tutto il mondo per i test di sicurezza. Sfoglia il loro database "Sfruttamento" (o trova un altro sito Web affidabile) per strumenti o file di testo che ti aiutano a scoprire falle di sicurezza nei database.

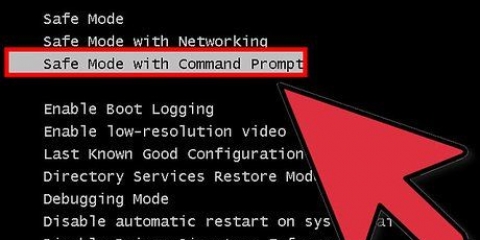

2. Trova una rete vulnerabile attraverso il "wardriving". Wardriving è guidare (o andare in bicicletta o camminare) in un`area mentre si esegue uno scanner di rete (come NetStumbler o Kismet), inseguendo una rete non protetta. Il wardriving è tecnicamente legale. L`irruzione in tali reti trovate durante la guerra non è legale.

3. Utilizzare l`exploit del database dalla rete vulnerabile. Se stai facendo qualcosa che non dovresti fare, probabilmente non è una buona idea farlo dalla tua rete. Collegati in modalità wireless a una delle reti aperte che hai trovato durante la guerra ed esegui l`exploit che hai ricercato e scelto.

Consigli

Avvertenze

- Prendi nota delle leggi sull`hacking e delle loro implicazioni nel tuo paese.

- Non tentare mai di accedere illegalmente a una macchina dalla tua rete.

- Entrare in un database che non è il tuo è illegale.

Articoli sull'argomento "Hackerare un database"

Condividi sui social network:

Popolare