Kali Linux può essere utilizzato per molte cose, ma è probabilmente meglio conosciuto per la sua capacità di invadere o "hackerare" reti come WPA e WPA2. Esistono centinaia di applicazioni Windows che affermano di hackerare WPA; non usarlo! Sono solo una truffa, utilizzata da hacker professionisti per hackerare principianti o aspiranti hacker. C`è solo un modo per gli hacker di entrare nella tua rete e cioè con un sistema operativo Linux, una scheda wireless con modalità monitor e aircrack-ng o qualcosa di simile. Tieni inoltre presente che anche con questi strumenti, il cracking del WiFi non è per i principianti. È richiesta una conoscenza di base di come funziona l`autenticazione WPA e una certa familiarità con Kali Linux e i suoi strumenti, quindi è improbabile che un hacker che acceda alla tua rete sia un principiante!

Passi

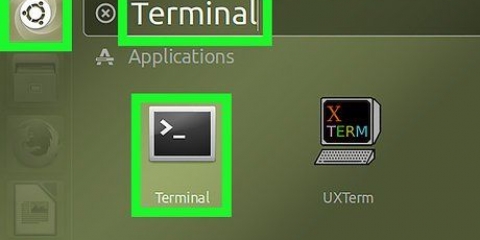

1. Avvia Kali Linux e accedi, preferibilmente come root.

2. Collega il tuo adattatore wireless compatibile con l`iniezione (a meno che la scheda nel tuo computer non lo supporti).

3. Disconnetti tutte le reti wireless. Apri un terminale e digita airmon-ng. Questo elencherà tutte le schede wireless che supportano la modalità monitor (e non iniezione).

Se non vengono visualizzate schede, scollegare e ricollegare la scheda e verificare se supporta la modalità monitor. Puoi verificare se la scheda supporta la modalità monitor digitando ifconfig in un altro terminale -- se la scheda è elencata in ifconfig ma non in airmon-ng, la scheda non la supporta.

4. Digita `airmon-ng start` seguito dall`interfaccia della tua scheda wireless. Ad esempio: se la tua carta si chiama wlan0, dovresti digitare: airmon-ng start wlan0.

Il messaggio `(modalità monitor abilitata)` significa che la scheda è stata messa correttamente in modalità monitor. Prendere nota del nome della nuova interfaccia del monitor, mon0.

5. genere airodump-ng seguito dal nome della nuova interfaccia del monitor. L`interfaccia del monitor è probabilmente lun0.

6. Visualizza i risultati di Airodump. Ora ti verrà presentato un elenco di tutte le reti wireless nella tua zona, insieme a molte informazioni utili su di esse. Trova la tua rete o la rete per la quale sei autorizzato a condurre un test di penetrazione. Una volta individuata la tua rete nell`elenco costantemente aggiornato, premi Ctrl+C per fermare il processo. Prendi nota del canale della tua rete di destinazione.

7. Copia il BSSID della rete di destinazione. Ora digita questo comando: airodump-ng -c [canale] --bssid [bssid] -w /root/Desktop/ [interfaccia monitor]

Sostituisci [canale] con il canale della tua rete di destinazione. Incolla il BSSID di rete dove si trova [bssid] e sostituisci [monitor interface] con il nome della tua interfaccia monitor, (mon0).Un comando completo dovrebbe assomigliare a questo: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0.8. Attesa. Airodump ora ha solo bisogno di controllare la rete di destinazione in modo da poter trovare informazioni più specifiche a riguardo. Quello che stiamo effettivamente facendo ora è aspettare che un dispositivo si connetta (ri)connettersi alla rete, costringendo il router a inviare l`handshake a quattro vie necessario per decifrare la password.

Sul desktop appariranno anche quattro file; Qui è dove viene archiviata l`handshake quando viene raccolta, quindi non eliminarla! Ma non aspetteremo davvero che un dispositivo si connetta. No, non è quello che fanno gli hacker impazienti.In realtà utilizzeremo un altro fantastico strumento fornito con la suite aircrack chiamata aireplay-ng per accelerare il processo. Invece di attendere la connessione di un dispositivo, gli hacker utilizzano questo strumento per forzare la riconnessione di un dispositivo inviando pacchetti di deautenticazione (deauth) al dispositivo, facendogli pensare che si stia riconnettendo al router. Ovviamente, affinché questo strumento funzioni, qualcun altro deve prima essere connesso alla rete, quindi cerca airodump-ng e attendi che venga visualizzato un client. Questo può richiedere molto tempo, o solo un momento, prima che il primo si presenti. Se non viene visualizzato nessuno dopo una lunga attesa, la rete potrebbe essere vuota ora o sei troppo lontano dalla rete.9. Esegui airodump-ng e apri un secondo terminale. In questo terminale, digita il seguente comando: aireplay-ng –0 2 –a [bssid router] –c [bssid client] mon0.

Il –0 è una scorciatoia per la modalità morte e il 2 è il numero di pacchetti morte da inviare.-a indica il bssid del punto di accesso (router); sostituire [router bssid] con il BSSID della rete di destinazione, ad esempio 00:14:BF:E0:E8:D5.-c indica i client BSSID. Sostituire [client bssid] con il BSSID del client connesso; questo è indicato in "STAZIONE".E mon0 ovviamente significa solo l`interfaccia di questo display; cambialo se il tuo è diverso.Un comando completo è simile al seguente: aireplay-ng –0 2 –a 00:14:BF:MI0:MI8:RE5 –c 4DO:EB:42:59:DE:31 mon0.10. premere↵ Entra. Vedrai come aireplay-ng invia i pacchetti, e tra qualche istante dovresti vedere questo messaggio nella finestra di airodump-ng! Ciò significa che l`handshake è stato registrato e la password è nelle mani dell`hacker, in una forma o nell`altra.

Puoi chiudere la finestra di aireplay-ng e fare clic Ctrl+C premi nel terminale di airodump-ng, per interrompere il monitoraggio della rete, ma non farlo ancora, nel caso in cui avrai bisogno di alcune informazioni in seguito.Da questo momento in poi, il processo è completamente tra il tuo computer e quei quattro file sul desktop. Di questi è principalmente .cappuccio importante.11. Apri un nuovo terminale. Digita il comando: aircrack-ng -a2 -b [bssid router] -w [percorso elenco parole] /root/Desktop/*.cap

-a viene utilizzato dal metodo aircrack per decifrare la stretta di mano, il metodo 2=WPA.-b sta per BSSID; sostituire [router bssid] con il BSSID del router di destinazione, ad esempio 00:14:BF:E0:E8:D5.-w sta per glossario; sostituisci [percorso alla lista di parole] con il percorso di una lista di parole che hai scaricato. Ad esempio: hai `wpa.txt` nella cartella principale. Quindi `/root/Desktop/*`..cap è il percorso per raggiungerlo .cap file con la password; l`asterisco (*) è un carattere jolly in Linux e non ne presuppone altro .cap file sul desktop, questo dovrebbe funzionare bene così com`è.Un comando completo è simile al seguente: aircrack-ng –a2 –b 00:14:BF:MI0:MI8:RE5 –w /root/wpa.txt /root/Desktop/*.cap.12. In attesa che aircrack-ng avvii il processo di cracking della password. Tuttavia, creerà la password solo se la password è nel dizionario selezionato. A volte non è così. Se questo è il caso, puoi congratularti con il proprietario per il fatto che la sua rete è "impenetrabile", ovviamente solo dopo aver provato ogni elenco di parole che un hacker potrebbe utilizzare o creare!

Avvertenze

L`hacking nel Wi-Fi di qualcuno senza autorizzazione è considerato un atto o un crimine illegale nella maggior parte dei paesi. Questo tutorial serve per eseguire un test di penetrazione (hacking per rendere una rete più sicura) e utilizzare la tua rete di prova e il tuo router.

Necessità

- Una corretta installazione di Kali Linux (cosa che probabilmente hai già fatto).

- Un adattatore wireless adatto per la modalità iniezione/monitoraggio

- Un elenco di parole per provare a "craccare" la password dell`handshake una volta acquisita

Articoli sull'argomento "Hackera wpa, wpa2 o wi-fi con kali linux"